前情提要

「XXX 先生,【宅急便】 您的快遞通知單,收件簽名電子憑證 http://goo.gl/OOXX168(後面附上為 Goo.gl 短網址)」。這一陣子大家一定常看到這樣的簡訊,相信各位也漸漸知道不可以點簡訊中的網址,避免觸發簡訊中所附加連結,而啟動 Android 病毒程式(副檔名為 .apk)下載程序。這個動作會讓你的智慧型手機自動下載APK檔案,並且不會在手機桌面產生任何圖示,難以察覺手機已經中毒。

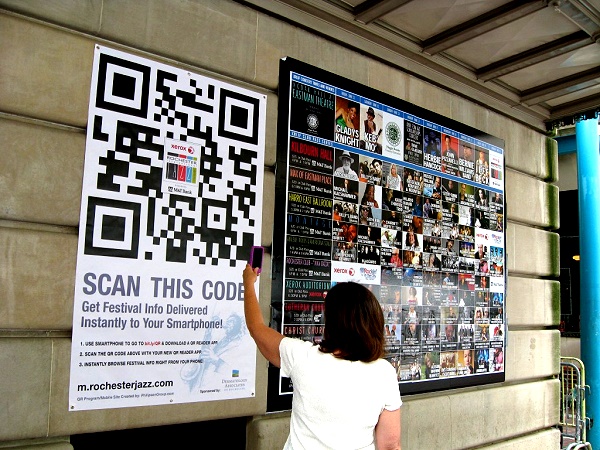

但故事並沒有結束,詐騙集團比你動作還快,他們已經把這邪惡的簡訊進化到公眾場合大家喜愛拍照的QR Code中。詐騙集團先把 http://goo.gl/OOXX168 這樣的網址經過QR Code產生器產出QR Code碼,讓後 (1) 透過偷天換日的方式將公眾場所(機場、捷運、飯店、餐館、旅遊景點)原有正常的QR Code換成類似【宅急便】的詐騙網址,誘使消費者在無意中拍照觸發。(2) 直接偽裝是活動或資訊的QR Code張貼在公眾場合,讓民眾拍照觸發。

這個動作,以後是相當危險的,因為你不知道會發生甚麼事情,難以辨別真偽

這個動作,以後是相當危險的,因為你不知道會發生甚麼事情,難以辨別真偽

這兩種方式,讓大眾用戶難以識別真偽,一但拍照就立即觸發病毒的下載程序,讓智慧型手機用戶完全無法防範。目前僅能呼籲民眾盡量不要掃描或照相來路不明的QRCode,避免災情持續擴散,也讓詐騙集團可以趁機而入。

防範小技巧

不要掃描或照相來路不明的QRCode,由於無法識別是否已被置換,所以不掃為妙。